Cibercriminosos armam ferramenta SSH-Snake de código aberto para ataques de rede

Uma instrumento de mapeamento de rede de código desimpedido recentemente chamada Serpente SSH foi reaproveitado por agentes de ameaças para conduzir atividades maliciosas.

“O SSH-Snake é um worm automodificável que aproveita as credenciais SSH descobertas em um sistema comprometido para iniciar a se espalhar pela rede”, disse Miguel Hernández, pesquisador da Sysdig.

“O worm pesquisa involuntariamente locais de credenciais conhecidos e arquivos de histórico do shell para ordenar seu próximo movimento.”

SSH-Snake foi lançado pela primeira vez no GitHub no início de janeiro de 2024 e é descrito por seu desenvolvedor porquê uma “instrumento poderosa” para realizar travessia automática de rede usando chaves privadas SSH descobertas em sistemas.

Ao fazer isso, ele cria um planta abrangente de uma rede e suas dependências, ajudando a ordenar até que ponto uma rede pode ser comprometida usando SSH e chaves privadas SSH a partir de um host específico. Ele também oferece suporte à solução de domínios que possuem vários endereços IPv4.

“É completamente auto-replicante e autopropagado – e completamente sem registro”, de harmonia com a descrição do projeto. “Em muitos aspectos, o SSH-Snake é na verdade um worm: ele se replica e se espalha de um sistema para outro, tanto quanto pode.”

Sysdig disse que o shell script não exclusivamente facilita o movimento lateral, mas também fornece furtividade e flexibilidade adicionais do que outros worms SSH típicos.

A empresa de segurança em nuvem disse ter observado agentes de ameaças implantando SSH-Snake em ataques do mundo real para coletar credenciais, os endereços IP dos alvos e o histórico de comandos bash em seguida a invenção de um servidor de comando e controle (C2) hospedando o dados.

“O uso de chaves SSH é uma prática recomendada que o SSH-Snake tenta aproveitar para se espalhar”, disse Hernández. “É mais inteligente e confiável, o que permitirá que os agentes de ameaças cheguem mais longe na rede mal ganharem uma posição segura.”

Quando contatado para comentar, Joshua Rogers, desenvolvedor do SSH-Snake, disse ao The Hacker News que a instrumento oferece aos proprietários legítimos de sistemas uma maneira de identificar pontos fracos em sua infraestrutura antes que os invasores o façam, instando as empresas a usar o SSH-Snake para “desenredar o ataque caminhos que existem – e corrigi-los.”

“Parece ser geral confiar que o terrorismo cibernético 'simplesmente acontece' de repente nos sistemas, o que requer exclusivamente uma abordagem reativa à segurança”, disse Rogers. “Em vez disso, na minha experiência, os sistemas deveriam ser projetados e mantidos com medidas de segurança abrangentes”.

“Se um ciberterrorista for capaz de executar o SSH-Snake na sua infraestrutura e acessar milhares de servidores, o foco deve ser disposto nas pessoas responsáveis pela infraestrutura, com o objetivo de revitalizar a infraestrutura de tal forma que o comprometimento de um único host não pode ser replicado em milhares de outros.”

Rogers também chamou a atenção para as “operações negligentes” de empresas que projetam e implementam infraestruturas inseguras, que podem ser facilmente assumidas por um simples script de shell.

“Se os sistemas fossem projetados e mantidos de maneira sensata e os proprietários/empresas do sistema realmente se importassem com a segurança, as consequências da realização de tal script seriam minimizadas – assim porquê se as ações tomadas pelo SSH-Snake fossem executadas manualmente por um invasor “, acrescentou Rogers.

“Em vez de ler as políticas de privacidade e realizar a ingressão de dados, as equipes de segurança das empresas preocupadas com esse tipo de script tomando conta de toda a sua infraestrutura deveriam realizar uma rearquitetura totalidade de seus sistemas por especialistas em segurança treinados – e não aqueles que criaram a arquitetura no primeiro lugar.”

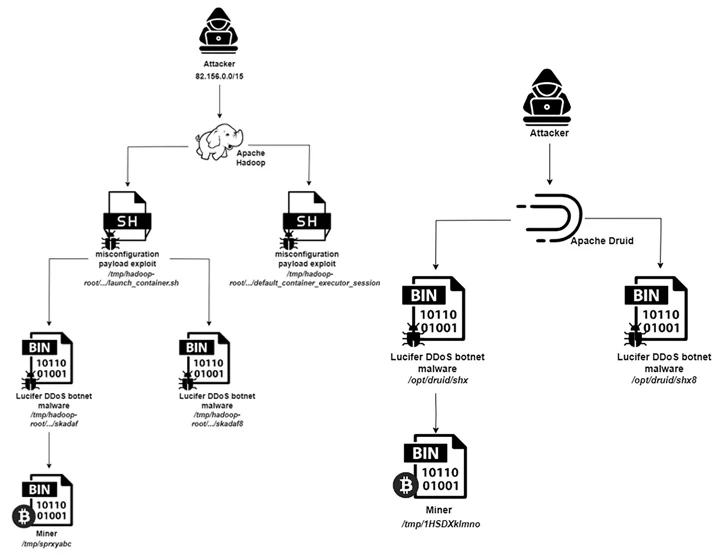

A divulgação ocorre no momento em que Aqua descobre uma novidade campanha de botnet chamada Lúcifer que explora configurações incorretas e falhas existentes no Apache Hadoop e Apache Druid para encurralá-los em uma rede para mineração de criptomoedas e realização de ataques distribuídos de negação de serviço (DDoS).

O malware de cryptojacking híbrido foi documentado pela primeira vez pela Unidade 42 da Palo Eminente Networks em junho de 2020, chamando a atenção para sua capacidade de explorar falhas de segurança conhecidas para comprometer endpoints do Windows.

Murado de 3.000 ataques distintos direcionados à rima de big data do Apache foram detectados no mês pretérito, disse a empresa de segurança em nuvem. Isso também inclui aqueles que destacam instâncias suscetíveis do Apache Flink para implantar mineradores e rootkits.

“O invasor implementa o ataque explorando configurações incorretas e vulnerabilidades existentes nesses serviços”, disse o pesquisador de segurança Nitzan Yaakov.

“As soluções de código desimpedido Apache são amplamente utilizadas por muitos usuários e colaboradores. Os invasores podem ver esse uso extensivo porquê uma oportunidade de ter recursos inesgotáveis para implementar seus ataques contra eles.”