Campanha de spyware and adware 'eXotic Go to' tem como alvo usuários de Android na Índia e no Paquistão

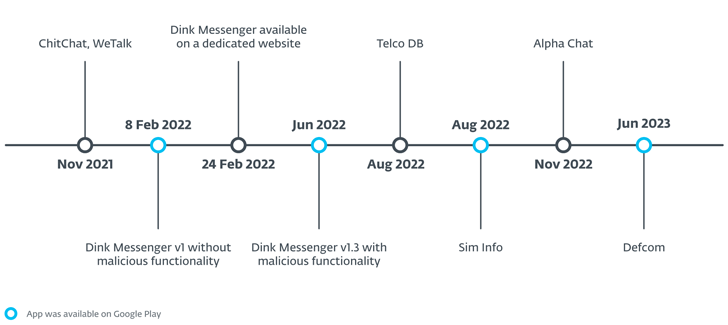

Uma campanha ativa de malware para Android chamada eXotic Go to tem como alvo principal usuários no sul da Ásia, particularmente aqueles na Índia e no Paquistão, com malware distribuído por meio de websites dedicados e da Google Play Retailer.

A empresa eslovaca de segurança cibernética disse que a atividade, em andamento desde novembro de 2021, não está ligada a nenhum ator ou grupo de ameaça conhecido. Está rastreando o grupo por trás da operação sob o nome Invasores Virtuais.

“Os aplicativos baixados fornecem funcionalidade legítima, mas também incluem código do Android XploitSPY RAT de código aberto”, disse o pesquisador de segurança da ESET Lukáš Štefanko em um relatório técnico divulgado hoje.

A campanha é considerada de natureza altamente direcionada, com os aplicativos disponíveis no Google Play tendo um número insignificante de instalações, variando de zero a forty five. Os aplicativos já foram removidos.

Os aplicativos falsos, mas funcionais, se disfarçam principalmente como serviços de mensagens como Alpha Chat, ChitChat, Defcom, Dink Messenger, Sign Lite, TalkU, WeTalk, Wicker Messenger e Zaangi Chat. Aproximadamente 380 vítimas baixaram os aplicativos e criaram contas para usá-los para fins de mensagens.

Também empregados como parte do eXotic Go to estão aplicativos como Sim Data e Telco DB, que afirmam fornecer detalhes sobre os proprietários de SIM simplesmente inserindo um número de telefone baseado no Paquistão. Outros aplicativos se passam por um serviço de pedido de comida no Paquistão, bem como por um hospital indiano legítimo chamado Hospital Especializado (agora rebatizado como Hospital Trilife).

ExplorarSPY, carregado ao GitHub já em abril de 2020 por um usuário chamado RaoMK, está associado a uma empresa indiana de soluções de segurança cibernética chamada XploitWizer. Ele também foi descrito como um fork de outro trojan Android de código aberto chamado L3MON, que, por sua vez, se inspira no AhMyth.

Ele vem com uma ampla gama de recursos que permite coletar dados confidenciais de dispositivos infectados, como localizações GPS, gravações de microfone, contatos, mensagens SMS, registros de chamadas e conteúdo da área de transferência; extraia detalhes de notificação de aplicativos como WhatsApp, Fb, Instagram e Gmail; baixar e enviar arquivos; visualizar aplicativos instalados; e comandos de fila.

Além disso, os aplicativos maliciosos são projetados para tirar fotos e enumerar arquivos em vários diretórios relacionados a capturas de tela, WhatApp, WhatsApp Enterprise, Telegram e um mod não oficial do WhatsApp conhecido como GBWhatsApp.

“Ao longo dos anos, esses agentes de ameaças personalizaram seu código malicioso adicionando ofuscação, detecção de emulador, ocultação de endereços (de comando e controle) e uso de uma biblioteca nativa”, disse Štefanko.

O principal objetivo da biblioteca nativa (“defcome-lib.so”) é manter as informações do servidor C2 codificadas e ocultadas das ferramentas de análise estática. Se um emulador for detectado, o aplicativo utiliza um servidor C2 falso para evitar a detecção.

Alguns dos aplicativos foram propagados por meio de websites criados especificamente para esse fim (“chitchat.ngrok(.)io”) que fornecem um hyperlink para um arquivo de pacote Android (“ChitChat.apk”) hospedado no GitHub. Atualmente não está claro como as vítimas são direcionadas para esses aplicativos.

“A distribuição começou em websites dedicados e depois mudou para a loja oficial do Google Play”, concluiu Štefanko. “O objetivo da campanha é a espionagem e provavelmente tem como alvo vítimas no Paquistão e na Índia”.