Campanha de malware CoralRaider explora cache CDN para espalhar ladrões de informações

Uma nova campanha de malware em andamento foi observada distribuindo três ladrões diferentes, como CryptBot, LummaC2 e Rhadamanthys hospedados em domínios de cache da Content material Supply Community (CDN) desde pelo menos fevereiro de 2024.

Cisco Talos atribuiu a atividade com moderada confiança a um ator de ameaça rastreado como CoralRaider, um grupo suspeito de origem vietnamita que veio à tona no início deste mês.

Esta avaliação é baseada em “várias sobreposições em táticas, técnicas e procedimentos (TTPs) da campanha Rotbot do CoralRaider, incluindo o vetor de ataque inicial do arquivo de atalho do Home windows, descriptografador PowerShell intermediário e scripts de obtain de carga útil, a técnica FoDHelper usada para ignorar o acesso do usuário Controles (UAC) da máquina vítima”, disse a empresa.

Os alvos da campanha abrangem vários setores de negócios em todas as geografias, incluindo os EUA, Nigéria, Paquistão, Equador, Alemanha, Egito, Reino Unido, Polónia, Filipinas, Noruega, Japão, Síria e Turquia.

As cadeias de ataques envolvem usuários baixando arquivos disfarçados de arquivos de filmes por meio de um navegador da internet, aumentando a possibilidade de um ataque em grande escala.

“Este ator de ameaça está usando um cache da Content material Supply Community (CDN) para armazenar os arquivos maliciosos em seu host de rede nesta campanha, evitando atrasos na solicitação”, disseram os pesquisadores do Talos Joey Chen, Chetan Raghuprasad e Alex Karkins. “O ator está usando o cache CDN como servidor de obtain para enganar os defensores da rede.”

Suspeita-se que o vetor de acesso inicial para os downloads drive-by sejam e-mails de phishing, usando-os como um canal para propagar hyperlinks armadilhados que apontam para arquivos ZIP contendo um arquivo de atalho do Home windows (LNK).

O arquivo de atalho, por sua vez, executa um script do PowerShell para buscar uma carga útil do aplicativo HTML (HTA) de próximo estágio hospedada no cache do CDN, que posteriormente executa o código Javascript para iniciar um carregador do PowerShell incorporado que executa etapas para passar despercebido pelo radar e, por fim, baixa e executa um dos três malwares ladrões.

O script modular do carregador do PowerShell foi projetado para ignorar os controles de acesso do usuário (UAC) na máquina da vítima usando uma técnica conhecida chamada FodHelper, que também foi usada por agentes de ameaças vietnamitas vinculados a outro ladrão conhecido como NodeStealer, que é capaz de roubar o Fb. dados da conta.

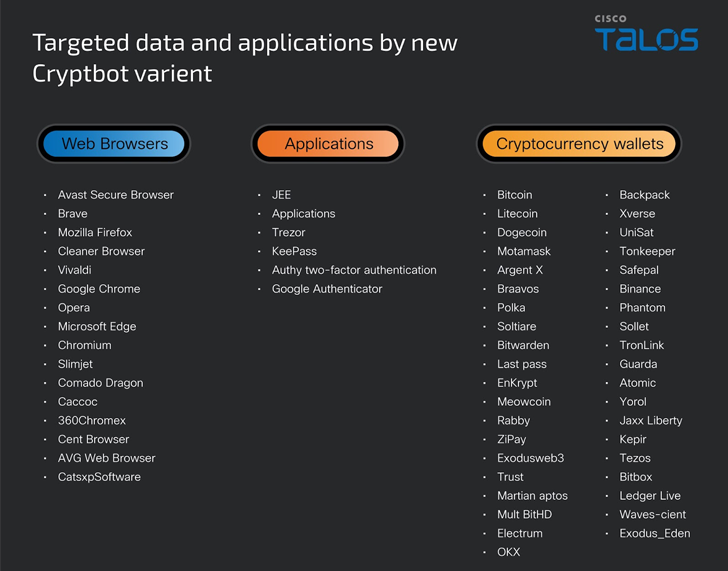

O malware ladrão, independentemente do que é implantado, captura informações das vítimas, como dados do sistema e do navegador, credenciais, carteiras de criptomoedas e informações financeiras.

O que é notável sobre a campanha é que ela utiliza uma versão atualizada do CryptBot que inclui novas técnicas de anti-análise e também captura bancos de dados de aplicativos gerenciadores de senhas e informações de aplicativos autenticadores.