BlackTech visa a nova ferramenta ‘Deuterbear’ dos setores de tecnologia, pesquisa e governo

Os setores de tecnologia, pesquisa e governo na região Ásia-Pacífico foram alvo de uma ameaça chamada Tecnologia Negra como parte de uma recente onda de ataques cibernéticos.

As invasões abrem caminho para uma versão atualizada do backdoor modular chamada Waterbear, bem como seu sucessor aprimorado conhecido como Deuterbear.

“Waterbear é conhecido por sua complexidade, pois usa uma série de mecanismos de evasão para minimizar an opportunity de detecção e análise”, disseram os pesquisadores da Pattern Micro, Cyris Tseng e Pierre Lee, em uma análise na semana passada.

“Em 2022, Earth Hundun começou a usar a versão mais recente do Waterbear – também conhecido como Deuterbear – que tem várias mudanças, incluindo varredura anti-memória e rotinas de descriptografia, que nos fazem considerá-lo uma entidade de malware diferente do Waterbear unique.”

A empresa de segurança cibernética está rastreando o ator da ameaça sob o apelido de Earth Hundun, que é conhecido por estar ativo desde pelo menos 2007. Também atende por outros nomes, como Circuit Panda, HUAPI, Manga Taurus, Palmerworm, Pink Djinn e Temp.Overboard .

Num comunicado conjunto publicado em Setembro passado, as agências de segurança cibernética e de inteligência do Japão e dos EUA atribuíram o adversário à China, descrevendo a sua capacidade de modificar o firmware do router e explorar as relações de confiança de domínio dos routers para passar de subsidiárias internacionais para as suas sedes corporativas baseadas no dois países.

“Os atores da BlackTech usam malware personalizado, ferramentas de dupla utilização e táticas de vida fora da terra, como desativar o registro em roteadores, para ocultar suas operações”, disseram os governos.

“Ao obter uma posição inicial em uma rede alvo e obter acesso de administrador aos dispositivos de borda da rede, os atores cibernéticos da BlackTech frequentemente modificam o firmware para ocultar suas atividades nos dispositivos de borda para manter ainda mais a persistência na rede.”

Uma das ferramentas cruciais em seu arsenal multifacetado é o Waterbear (também conhecido como DBGPRINT), que está em uso desde 2009 e tem sido atualizado de forma consistente ao longo dos anos com recursos aprimorados de evasão de defesa.

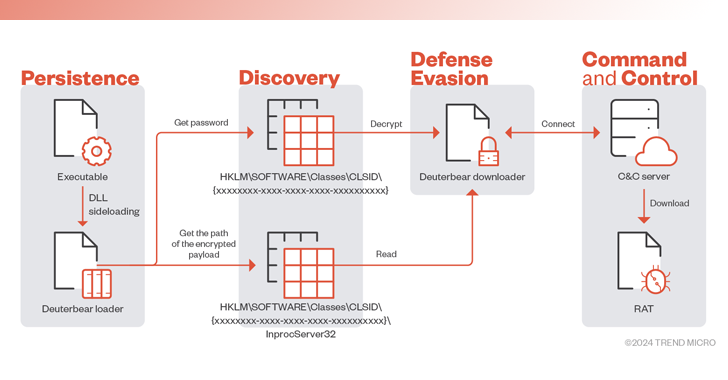

O principal trojan de acesso remoto é obtido de um servidor de comando e controle (C2) por meio de um downloader, que é iniciado usando um carregador que, por sua vez, é executado por meio de uma técnica conhecida chamada carregamento lateral de DLL.

A versão mais recente do implante suporta quase 50 comandos, permitindo realizar uma ampla gama de atividades, incluindo enumeração e encerramento de processos, operações de arquivos, gerenciamento de janelas, início e saída de shell remoto, captura de tela e modificação do Registro do Home windows, entre outros.

Também entregue usando um fluxo de infecção semelhante desde 2022 é o Deuterbear, cujo downloader implementa uma série de métodos de ofuscação para resistir à anti-análise e usa HTTPS para comunicações C2.

“Desde 2009, o Earth Hundun tem evoluído e refinado continuamente o backdoor Waterbear, bem como suas muitas variantes e ramos”, disseram os pesquisadores.

“O downloader Deuterbear emprega criptografia HTTPS para proteção de tráfego de rede e implementa várias atualizações na execução de malware, como alteração da função de descriptografia, verificação de depuradores ou sandboxes e modificação de protocolos de tráfego.”