Ataque de phishing TA547 atinge empresas alemãs com Rhadamanthys Stealer

Um ator de ameaça rastreado como TA547 tem como alvo dezenas de organizações alemãs com um ladrão de informações chamado Rhadamanthys como parte de uma campanha de phishing com tema de faturas.

“Esta é a primeira vez que os pesquisadores observaram o TA547 usando o Rhadamanthys, um ladrão de informações usado por vários atores de ameaças cibercriminosas”, disse Proofpoint. “Além disso, o ator parecia usar um script PowerShell que os pesquisadores suspeitam ter sido gerado por um grande modelo de linguagem (LLM).”

TA547 é um ator de ameaças prolífico e com motivação financeira que é conhecido por estar ativo desde pelo menos novembro de 2017, usando iscas de phishing por e-mail para entregar uma variedade de malware para Android e Home windows, como ZLoader, Gootkit, DanaBot, Ursnif e até ransomware Adhubllka.

Nos últimos anos, o grupo evoluiu para um corretor de acesso inicial (IAB) para ataques de ransomware. Também foi observado o uso de truques de geofencing para restringir cargas úteis a regiões específicas.

As mensagens de e-mail observadas como parte da campanha mais recente personificam a empresa alemã Metro AG e contêm um arquivo ZIP protegido por senha contendo um arquivo ZIP que, quando aberto, inicia a execução de um script remoto do PowerShell para iniciar o ladrão Rhadamanthys diretamente na memória.

Curiosamente, o script do PowerShell usado para carregar Rhadamanthys inclui “comentários gramaticalmente corretos e hiperespecíficos” para cada instrução do programa, levantando a possibilidade de que ela possa ter sido gerada (ou reescrita) usando um LLM.

A hipótese alternativa é que TA547 copiou o script de outra fonte que usou tecnologia de IA generativa para criá-lo.

“Esta campanha representa um exemplo de algumas mudanças técnicas do TA547, incluindo o uso de LNKs compactados e o ladrão Rhadamanthys anteriormente não observado”, disse Proofpoint. “Ele também fornece informações sobre como os agentes de ameaças estão aproveitando o provável conteúdo gerado pelo LLM em campanhas de malware”.

O desenvolvimento ocorre no momento em que as campanhas de phishing também apostam em táticas incomuns para facilitar ataques de coleta de credenciais. Nesses e-mails, os destinatários são notificados sobre uma mensagem de voz e direcionados a clicar em um hyperlink para acessá-la.

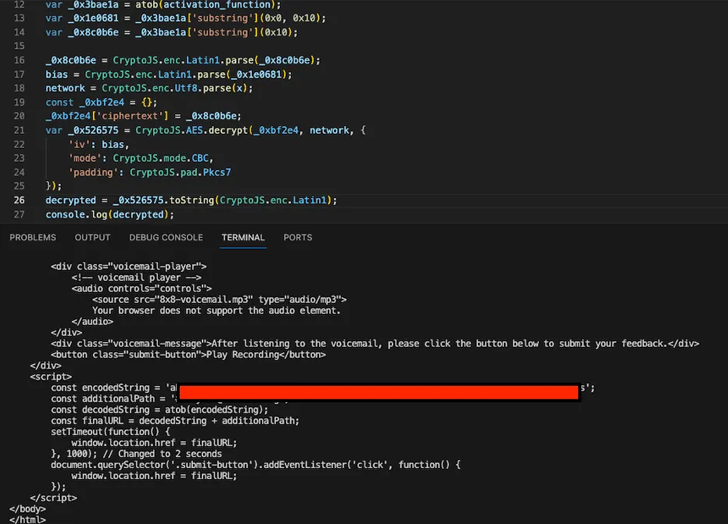

A carga recuperada do URL é conteúdo HTML altamente ofuscado que executa código JavaScript incorporado em uma imagem SVG quando a página é renderizada no sistema de destino.

Presentes nos dados SVG estão “dados criptografados contendo uma página de segundo estágio solicitando que o alvo insira suas credenciais para acessar a mensagem de voz”, disse a Binary Protection, acrescentando que a página é criptografada usando CryptoJS.

Outros ataques baseados em e-mail abriram caminho para o Agente Tesla, que emergiu como uma opção atraente para os agentes de ameaças por ser “um serviço de malware acessível com múltiplas capacidades para exfiltrar e roubar dados dos usuários”, de acordo com a Cofense.

As campanhas de engenharia social também assumiram a forma de anúncios maliciosos veiculados em mecanismos de busca como o Google, que atraem usuários desavisados a baixar instaladores falsos de softwares populares como PuTTY, FileZilla e Room Planner para, em última análise, implantar Nitrogen e IDAT Loader.

A cadeia de infecção associada ao IDAT Loader é digna de nota pelo fato de que o instalador MSIX é usado para iniciar um script do PowerShell que, por sua vez, entra em contato com um bot do Telegram para buscar um segundo script do PowerShell hospedado no bot.

Esse script do PowerShell atua como um canal para fornecer outro script do PowerShell usado para ignorar as proteções da Interface de verificação antimalware do Home windows (AMSI), bem como acionar a execução do carregador, que subsequentemente carrega o trojan SectopRAT.

“Os endpoints podem ser protegidos contra anúncios maliciosos por meio de políticas de grupo que restringem o tráfego proveniente das redes de anúncios principais e menos conhecidas”, disse Jérôme Segura, principal pesquisador de ameaças da Malwarebytes.