Aplicativos Android populares como Xiaomi e WPS Workplace vulneráveis a falhas de substituição de arquivos

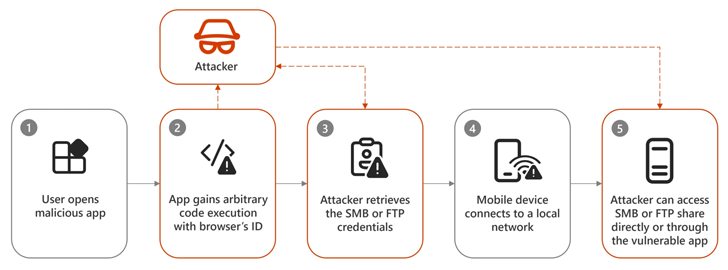

Vários aplicativos Android populares disponíveis na Google Play Retailer são suscetíveis a uma vulnerabilidade associada à passagem de caminho que pode ser explorada por um aplicativo malicioso para substituir arquivos arbitrários no diretório inicial do aplicativo vulnerável.

“As implicações desse padrão de vulnerabilidade incluem execução arbitrária de código e roubo de tokens, dependendo da implementação de um aplicativo”, disse Dimitrios Valsamaras, da equipe de Inteligência de Ameaças da Microsoft, em relatório publicado na quarta-feira.

A exploração bem-sucedida pode permitir que um invasor assuma o controle whole do comportamento do aplicativo e aproveite os tokens roubados para obter acesso não autorizado às contas on-line e outros dados da vítima.

Dois dos aplicativos considerados vulneráveis ao problema são os seguintes –

- Xiaomi File Supervisor (com.mi. Android.globalFileexplorer) – Mais de 1 bilhão de instalações

- WPS Workplace (cn.wps.moffice_eng) – Mais de 500 milhões de instalações

Embora o Android implemente o isolamento atribuindo a cada aplicativo seus próprios dados e espaço de memória dedicados, ele oferece o que é chamado de provedor de conteúdo para facilitar o compartilhamento de dados e arquivos entre aplicativos de maneira segura. Mas descuidos na implementação podem permitir contornar as restrições de leitura/gravação no diretório inicial de um aplicativo.

“Este modelo baseado em provedor de conteúdo fornece um mecanismo de compartilhamento de arquivos bem definido, permitindo que um aplicativo servidor compartilhe seus arquivos com outros aplicativos de maneira segura e com controle refinado”, disse Valsamaras.

“No entanto, frequentemente encontramos casos em que o aplicativo consumidor não valida o conteúdo do arquivo que recebe e, o mais preocupante, usa o nome do arquivo fornecido pelo aplicativo servidor para armazenar em cache o arquivo recebido no diretório de dados interno do aplicativo consumidor. .”

Essa armadilha pode ter consequências graves quando um aplicativo de serviço declara uma versão maliciosa da classe FileProvider para permitir o compartilhamento de arquivos entre aplicativos e, por fim, fazer com que o aplicativo consumidor substitua arquivos críticos em seu espaço de dados privado.

Em outras palavras, o mecanismo aproveita o fato de que o aplicativo consumidor confia cegamente na entrada para enviar cargas arbitrárias com um nome de arquivo específico por meio de uma intenção personalizada e explícita e sem o conhecimento ou consentimento do usuário, levando à execução do código.

Como resultado, isso poderia permitir que um invasor substituísse o arquivo de preferências compartilhadas do aplicativo alvo e o fizesse se comunicar com um servidor sob seu controle para exfiltrar informações confidenciais.

Outro cenário envolve aplicativos que carregam bibliotecas nativas de seu próprio diretório de dados (em vez de “/knowledge/app-lib”), caso em que um aplicativo não autorizado poderia explorar a fraqueza mencionada acima para substituir uma biblioteca nativa com código malicioso que é executado quando o biblioteca é carregada.

Após a divulgação responsável, tanto a Xiaomi quanto o WPS Workplace corrigiram o problema em fevereiro de 2024. A Microsoft, no entanto, disse que o problema poderia ser mais prevalente, exigindo que os desenvolvedores tomassem medidas para verificar se há problemas semelhantes em seus aplicativos.

O Google também publicou suas próprias orientações sobre o assunto, instando os desenvolvedores a lidar adequadamente com o nome do arquivo fornecido pelo aplicativo do servidor.

“Quando o aplicativo cliente grava o arquivo recebido no armazenamento, ele deve ignorar o nome do arquivo fornecido pelo aplicativo do servidor e, em vez disso, usar seu próprio identificador exclusivo gerado internamente como nome do arquivo”, disse o Google. “Se não for prático gerar um nome de arquivo exclusivo, o aplicativo cliente deverá limpar o nome de arquivo fornecido.”