Anúncios maliciosos do Google que promovem software program de scanner de IP falso com backdoor oculto

Uma nova campanha de malvertising do Google está aproveitando um conjunto de domínios que imitam um software program legítimo de scanner de IP para fornecer um backdoor até então desconhecido, apelidado MadMxShell.

“O agente da ameaça registrou vários domínios semelhantes usando uma técnica de typosquatting e aproveitou o Google Adverts para colocar esses domínios no topo dos resultados de mecanismos de pesquisa visando palavras-chave de pesquisa específicas, atraindo assim as vítimas a visitar esses websites”, Roy Tay e Sudeep, pesquisadores do Zscaler ThreatLabz. Singh disse.

Diz-se que até 45 domínios foram registrados entre novembro de 2023 e março de 2024, com os websites disfarçados de varredura de portas e software program de gerenciamento de TI, como Superior IP Scanner, Indignant IP Scanner, IP scanner PRTG e ManageEngine.

Embora esta não seja a primeira vez que os agentes de ameaças apostam em técnicas de malvertising para servir malware através de websites semelhantes, o desenvolvimento marca a primeira vez que o veículo de entrega está sendo usado para propagar um sofisticado backdoor do Home windows.

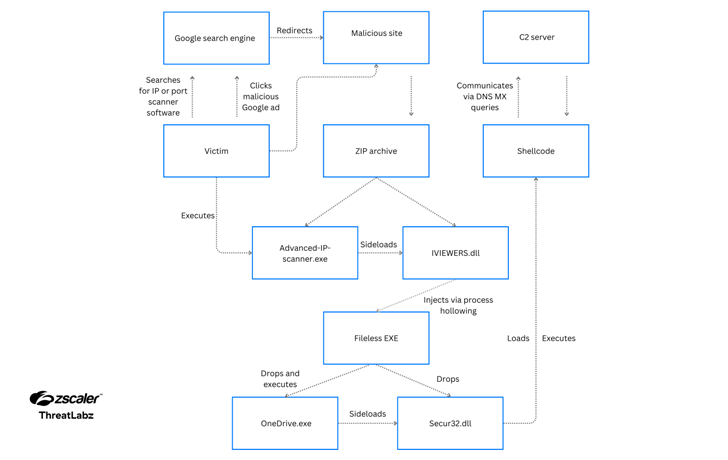

Assim, os usuários que procuram essas ferramentas são exibidos em websites falsos que incluem código JavaScript projetado para baixar um arquivo malicioso (“Superior-ip-scanner.zip”) ao clicar no botão de obtain.

Presente no arquivo ZIP está um arquivo DLL (“IVIEWERS.dll”) e um executável (“Superior-ip-scanner.exe”), o último dos quais usa carregamento lateral de DLL para carregar a DLL e ativar a sequência de infecção.

O arquivo DLL é responsável por injetar o shellcode no processo “Superior-ip-scanner.exe” por meio de uma técnica chamada course of Hollowing, após a qual o arquivo EXE injetado descompacta dois arquivos adicionais – OneDrive.exe e Secur32.dll.

OneDrive.exe, um binário legítimo assinado pela Microsoft, é então abusado para carregar Secur32.dll e, por fim, executar o backdoor do shellcode, mas não antes de configurar a persistência no host por meio de uma tarefa agendada e desabilitar o Microsoft Defender Antivirus.

O backdoor – assim chamado por usar consultas DNS MX para comando e controle (C2) – foi projetado para coletar informações do sistema, executar comandos by way of cmd.exe e realizar operações básicas de manipulação de arquivos, como leitura, gravação e exclusão. arquivos.

Ele envia solicitações ao servidor C2 (“litterbolo(.)com”) codificando os dados no(s) subdomínio(s) do Nome de Domínio Totalmente Qualificado (FQDN) em um pacote de consulta DNS mail alternate (MX) e recebe comandos codificados dentro o pacote de resposta.

“O backdoor usa técnicas como vários estágios de carregamento lateral de DLL e tunelamento DNS para comunicação de comando e controle (C2) como um meio de escapar de soluções de segurança de rede e de endpoint, respectivamente”, disseram Tay e Singh.

“Além disso, o backdoor utiliza técnicas evasivas como anti-dumping para impedir a análise de memória e dificultar soluções de segurança forense”.

Atualmente não há indicação de onde os operadores de malware se originam ou quais são suas intenções, mas Zscaler disse que identificou duas contas criadas por eles em fóruns criminosos clandestinos como blackhatworld(.)com e social-eng(.)ru usando o endereço de e-mail wh8842480@gmail(.)com, que também foi usado para registrar um scanner IP avançado de falsificação de domínio.

Especificamente, o ator da ameaça foi encontrado envolvido em postagens oferecendo maneiras de configurar contas ilimitadas do Google AdSense em junho de 2023, indicando seu interesse em lançar sua própria campanha de malvertising de longa duração.

“Contas com limites do Google Adverts e técnicas para abusar delas são frequentemente negociadas em fóruns BlackHat”, disseram os pesquisadores. “Muitas vezes eles oferecem uma maneira para o agente da ameaça adicionar tantos créditos quanto possível para executar campanhas do Google Adverts.”

“Isso permite que os atores da ameaça executem campanhas sem realmente pagar até o limite. Um limite razoavelmente alto permite que o ator da ameaça execute a campanha publicitária por um período de tempo significativo.”