Anúncios de emprego falsos no Facebook espalhando 'Ov3r_Stealer' para roubar criptografia e credenciais

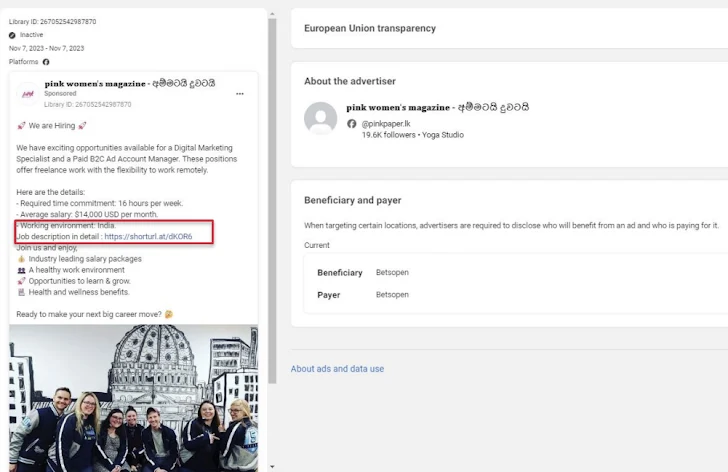

Os atores de ameaças estão aproveitando anúncios de trabalho falsos no Facebook uma vez que uma isca para enganar possíveis alvos para que instalem um novo malware ladrão fundamentado no Windows com codinome Ov3r_Stealer.

“Leste malware foi projetado para roubar credenciais e carteiras criptografadas e enviá-las para um via do Telegram que o agente da ameaço monitora”, disse Trustwave SpiderLabs em um relatório compartilhado com o The Hacker News.

Ov3r_Stealer é capaz de desviar localização baseada em endereço IP, informações de hardware, senhas, cookies, informações de cartão de crédito, preenchimentos automáticos, extensões de navegador, carteiras criptografadas, documentos do Microsoft Office e uma lista de produtos antivírus instalados no host comprometido.

Embora o objetivo final exato da campanha seja ignoto, é provável que as informações roubadas sejam colocadas à venda para outros atores da ameaço. Outra possibilidade é que o Ov3r_Stealer possa ser atualizado ao longo do tempo para atuar uma vez que um carregador semelhante ao QakBot para cargas adicionais, incluindo ransomware.

O ponto de partida do ataque é um registro PDF transformado em arma que pretende ser um registro hospedado no OneDrive, solicitando aos usuários que cliquem no botão “Acessar documento” incorporado nele.

A Trustwave disse que identificou o registro PDF sendo compartilhado em uma conta falsa do Facebook que se fazia passar pelo CEO da Amazon, Andy Jassy, muito uma vez que por meio de anúncios do Facebook para trabalhos de publicidade do dedo.

Os usuários que clicam no botão recebem um registro de vereda da Internet (.URL) que se disfarça uma vez que um documento DocuSign hospedado na rede de distribuição de teor (CDN) do Discord. O registro de vereda atua logo uma vez que um via para entregar um registro de item do tela de controle (.CPL), que é logo executado usando o binário do processo do Pintura de Controle do Windows (“control.exe”).

A realização do registro CPL leva à recuperação de um carregador PowerShell (“DATA1.txt”) de um repositório GitHub para finalmente iniciar o Ov3r_Stealer.

É importante notar neste estágio que uma enxovia de infecção quase idêntica foi recentemente divulgada pela Trend Micro uma vez que tendo sido usada por agentes de ameaças para expelir outro ladrão chamado Phemedrone Stealer, explorando a nequice de meandro do Microsoft Windows Proteger SmartScreen (CVE-2023-36025, Pontuação CVSS: 8,8).

As semelhanças se estendem ao repositório GitHub usado (nateeintanan2527) e ao roupa de que Ov3r_Stealer compartilha sobreposições de nível de código com Phemedrone.

“Leste malware foi relatado recentemente e pode ser que o Phemedrone tenha sido reaproveitado e renomeado para Ov3r_Stealer”, disse Trustwave. “A principal diferença entre os dois é que Phemedrone é escrito em C#.”

As descobertas ocorrem no momento em que Hudson Rock revela que os agentes de ameaças estão anunciando seu entrada a portais de solicitação de emprego da lei de grandes organizações uma vez que Binance, Google, Meta e TikTok, explorando credenciais obtidas de infecções por infostealer.

Eles também acompanham o surgimento de uma categoria de infecções chamada CrackedCantil, que utiliza software crackeado uma vez que um vetor de entrada inicial para descartar carregadores uma vez que PrivateLoader e SmokeLoader, quando posteriormente atua uma vez que um mecanismo de entrega para ladrões de informações, mineradores de criptografia, botnets proxy e ransomware.