Akira Ransomware explorando vulnerabilidade Cisco ASA/FTD

A Escritório de Segurança Cibernética e de Infraestrutura dos EUA (CISA) adicionou na quinta-feira uma falta de segurança agora corrigida que afeta os softwares Cisco Adaptive Security Appliance (ASA) e Firepower Threat Defense (FTD) ao seu catálogo de Vulnerabilidades Exploradas Conhecidas (KEV), posteriormente relatos de que está sendo provavelmente explorado em ataques de ransomware Akira.

A vulnerabilidade em questão é CVE-2020-3259 (pontuação CVSS: 7,5), um problema de divulgação de informações de subida sisudez que pode permitir que um invasor recupere o teor da memória de um dispositivo afetado. Foi revisto pela Cisco uma vez que segmento das atualizações lançadas em maio de 2020.

No final do mês pretérito, a empresa de segurança cibernética Truesec disse que encontrou evidências sugerindo que ela foi transformada em arma por atores de ransomware Akira para comprometer vários dispositivos Cisco Anyconnect SSL VPN suscetíveis no ano pretérito.

“Não há código de exploração disponível publicamente para (…) CVE-2020-3259, o que significa que um ator de ameaço, uma vez que Akira, que explore essa vulnerabilidade precisaria comprar ou produzir código de exploração por conta própria, o que requer insights profundos sobre a vulnerabilidade ”, disse o pesquisador de segurança Heresh Zaremand.

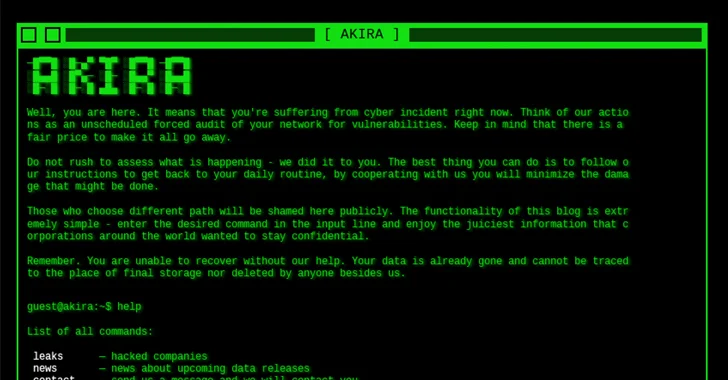

De concordância com a Unidade 42 da Palo Supino Networks, Akira é um dos 25 grupos com sites de vazamento de dados recém-estabelecidos em 2023, com o grupo de ransomware reivindicando publicamente quase 200 vítimas. Observado pela primeira vez em março de 2023, acredita-se que o grupo compartilhe conexões com o notório sindicato Conti com base no indumento de ter enviado o resultado do resgate para endereços de carteira afiliados ao Conti.

Somente no quarto trimestre de 2023, o grupo de transgressão eletrônico listou 49 vítimas em seu portal de vazamento de dados, ficando detrás de LockBit (275), Play (110), ALPHV/BlackCat (102), NoEscape (76), 8Base (75). ) e Preto Basta (72).

As agências do Poder Executivo Social Federalista (FCEB) são obrigadas a remediar as vulnerabilidades identificadas até 7 de março de 2024, para proteger suas redes contra ameaças potenciais.

CVE-2020-3259 está longe de ser a única falta a ser explorada para entrega de ransomware. No início deste mês, o Arctic Wolf Labs revelou o doesto de CVE-2023-22527 – uma falta recentemente invenção no Atlassian Confluence Data Center e no Confluence Server – para implantar ransomware C3RB3R, muito uma vez que mineradores de criptomoedas e trojans de chegada remoto.

O desenvolvimento ocorre no momento em que o Departamento de Estado dos EUA anuncia recompensas de até US$ 10 milhões por informações que possam levar à identificação ou localização dos principais membros da gangue de ransomware BlackCat, além de oferecer até US$ 5 milhões por informações que levem à prisão ou pena de seus afiliados.

O esquema de ransomware uma vez que serviço (RaaS), tal uma vez que o Hive, comprometeu mais de 1.000 vítimas em todo o mundo, rendendo pelo menos 300 milhões de dólares em lucros ilícitos desde o seu surgimento no final de 2021. Foi interrompido em dezembro de 2023, na sequência de uma operação internacional coordenada.

O cenário do ransomware tornou-se um mercado lucrativo, atraindo a atenção de cibercriminosos em procura de ganhos financeiros rápidos, levando ao surgimento de novos players uma vez que Alpha (não confundir com ALPHV) e Wing.

O Government Accountability Office (GAO) dos EUA, num relatório publicado no final de Janeiro de 2024, apelou a uma maior supervisão das práticas recomendadas para mourejar com o ransomware, especificamente para organizações dos sectores críticos da produção, vigor, cuidados de saúde e saúde pública, e sistemas de transporte.