Instaladores falsos do Adobe Acrobat Reader distribuem malware Byakugan

Adobe Acrobat Reader distribui malware?

Instaladores falsos do Adobe Acrobat Reader estão sendo usados para distribuir um novo malware multifuncional denominado Byakugan.

O ponto de partida do ataque é um arquivo PDF escrito em português que, ao ser aberto, mostra uma imagem borrada e pede à vítima que clique em um hyperlink para baixar o aplicativo Reader para visualizar o conteúdo.

De acordo com o Fortinet FortiGuard Labs, clicar no URL leva à entrega de um instalador (“Reader_Install_Setup.exe”) que ativa a sequência de infecção. Os detalhes da campanha foram divulgados pela primeira vez pelo AhnLab Safety Intelligence Middle (ASEC) no mês passado.

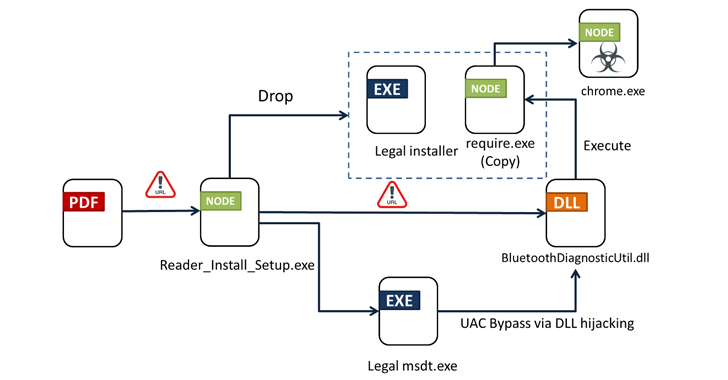

A cadeia de ataque aproveita técnicas como sequestro de DLL e desvio do Controle de Acesso do Usuário (UAC) do Home windows para carregar um arquivo malicioso de biblioteca de vínculo dinâmico (DLL) chamado “BluetoothDiagnosticUtil.dll”, que, por sua vez, carrega e libera a carga last. Ele também implanta um instalador legítimo para um leitor de PDF como o Wondershare PDFelement.

O binário está equipado para coletar e exfiltrar metadados do sistema para um servidor de comando e controle (C2) e descartar o módulo principal (“chrome.exe”) de um servidor diferente que também atua como seu C2 para receber arquivos e comandos.

“Byakugan é um malware baseado em node.js compactado em seu executável por pkg”, disse o pesquisador de segurança Pei Han Liao. “Além do script principal, existem diversas bibliotecas correspondentes aos recursos.”

Isso inclui configurar persistência, monitorar a área de trabalho da vítima usando o OBS Studio, capturar capturas de tela, baixar mineradores de criptomoedas, registrar pressionamentos de tecla, enumerar e fazer add de arquivos e obter dados armazenados em navegadores da net.

“Há uma tendência crescente de usar componentes limpos e maliciosos em malware, e o Byakugan não é exceção”, disse Fortinet. “Essa abordagem aumenta a quantidade de ruído gerado durante a análise, dificultando detecções precisas.”

A divulgação ocorre no momento em que a ASEC revela uma nova campanha que propaga o ladrão de informações Rhadamanthys sob o disfarce de um instalador de groupware.

“O agente da ameaça criou um web site falso para se parecer com o web site unique e expôs o web site aos usuários usando o recurso de anúncio nos motores de busca”, disse a empresa sul-coreana de segurança cibernética. “O malware em distribuição usa a técnica indireta de syscall para se esconder dos olhos das soluções de segurança.”

Também segue a descoberta de que uma versão manipulada do Notepad++ está sendo empregada por agentes de ameaças não identificados para propagar o malware WikiLoader (também conhecido como WailingCrab).